| Главная | "Разгон" | BIOS | Кодирование видео |

Советы | Полезно знать | Сети | Музыкальный клад |

Юмор | Интересные ссылки | Библиотека |

|---|

|

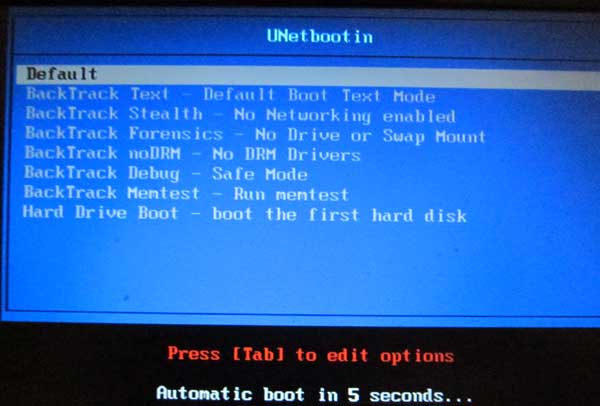

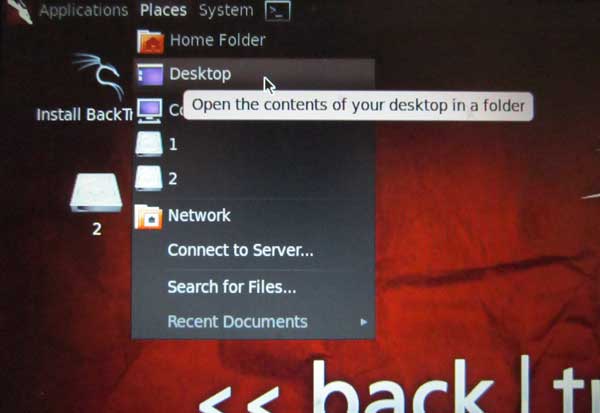

Значительное расширение зоны покрытия, охваченной беспроводными сетями разных мастей порождает неукротимое желание попробовать свои силы на поприще взлома этих самых wifi сетей. "аМоральный" аспект я заранее выношу за скобки, преследуя на самом деле возможность расширить горизонты своих технических познаний. Информации по взлому wifi пароля в сети интернет довольно много, к сожалению значительная её часть является ничем иным как перепостом уже существующих единичных статей. Последние веяния, как правило, раскрываются на узкоспециализированных форумах в языковом формате далеким для понимания большинством пользователей. Все это создает неслабые барьеры для желания разобраться с этой довольно интересной темой. С другой стороны понимание специфики того как происходит взлом wifi сетей позволит учесть все потенциально возможные риски и лучше защитить свое домашнее беспроводное хозяйство. Итак приступим... Для защиты современных сетей используются два типа шифрования wpa / wpa2, которые в свою очередь могут быть как TKIP так и AES. Наиболее стойким для некорпорационнгоо сегмента использования является wpa2 - aes. Соответственно и взлом wifi пароля я буду производить на данных типах "криптографии". Все работы рекомендуется производить в среде backtrack 5 r3 версии gnome 32, хотя существуют итерации и для VirtualBox и для 64 битных систем. Для загрузки backtrack 5 r3 можно записать скаченный ISO образ на DVD диск или создать загрузочную USB флэшку. Второй вариант показался мне предпочтительнее, на нем я и остановил свой выбор. Для создания загрузочной флэшки её емкость должна быть не менее 4Gb. Запустив unetbootin выбираем заранее скаченный ISO образ и жмем ОК.

После создания загрузочной флешки backtrack 5 r3 в биос выставляем нужный приоритет загрузки и...стартуем

После нескольких секунд загрузки запускаем оболочку набрав startx

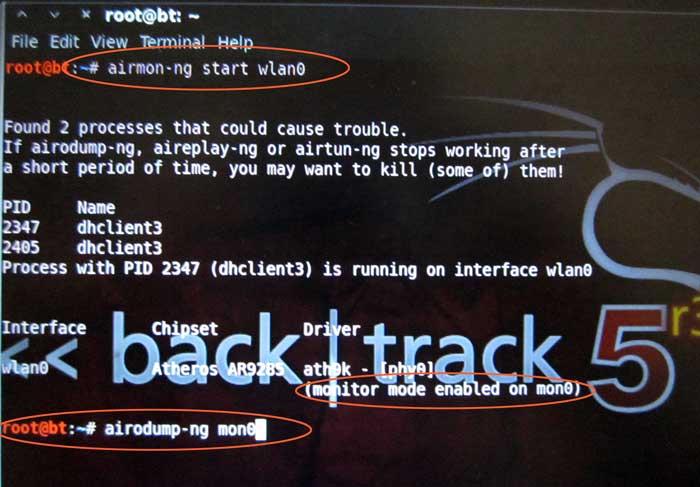

Для того чтобы осуществить взлом wifi wpa сети необходимо перевести свой беспроводной адаптер в "монитор мод", слушателя так сказать....

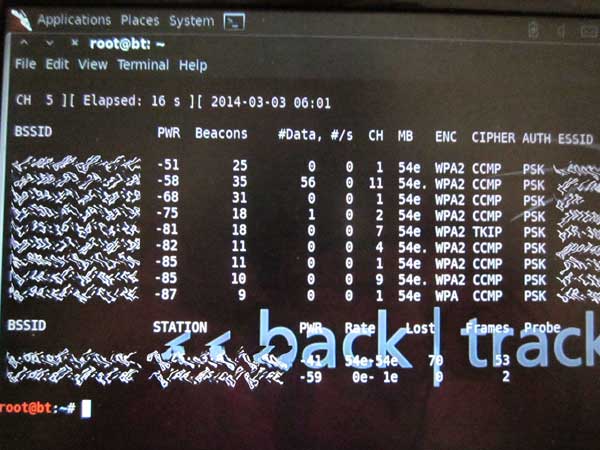

Командой airmon-ng start wlan0 перевели в монитор мод, затем airodump-ng mon0 - сканируем наше беспроводное пространство на предмет сетей и их характеристик.

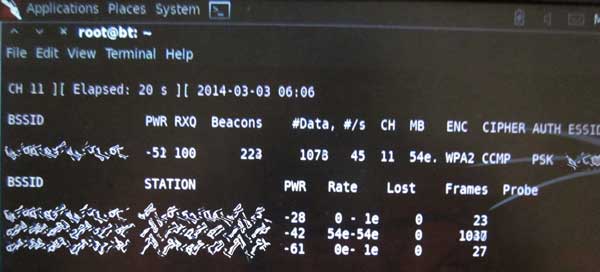

Далее начинается самое интересное. Для взлома wifi сетей в классическом варианте используют перехват хендшейка / рукопажатия между точкой доступа и клиентом при подключении. С него и начнем...

-c - номер частотного канала на котором "сидит" беспроводной роутер, выбранный нами в каестве жертвы нападения извне --bssid мак адрес роутера - / - -w wpa2 - в файлик wpa2 запишет перехваченный хендшейк

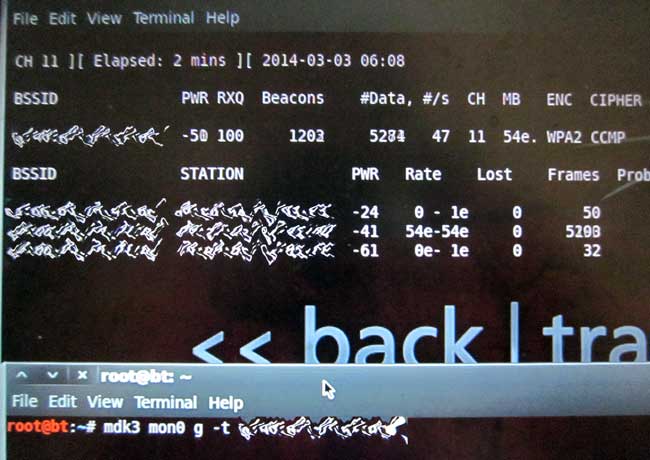

Теперь открываем новое окно, старое по-прежнему ведет "лог событий"

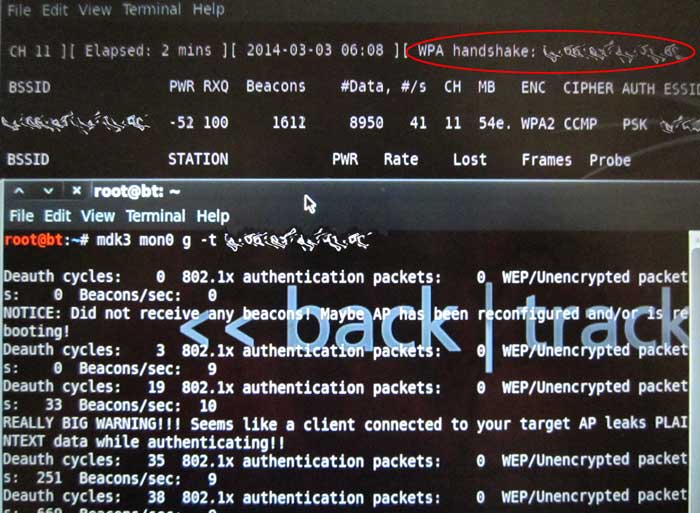

В новом окне набираем команду mdk3 mon0 g -t мак адрес роутера/жертвы. Необходимым условием перехвата хендшейка является обязательное наличие подключенного клиента к станции/беспроводному роутеру, и хороший уровень сигнала/"видимость" роутера. По моим наблюдениям, уровень сигнала ниже 70db может стать непреодолимой проблемой. Существует несколько способов диссоциации клиента и точки, для их последующего переподключения и перехвата хендшейка, вышеуказанная команда выбивает хендшейк гораздо стабильнее иных мною испробованных.

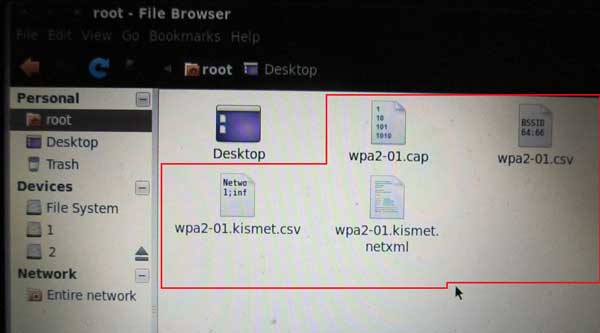

Далее останавливаем Ctrl+C действие в окне mdk3. И переходим...

далее копируем на флешку выделенные файлы, для их дальнейшей дешифровки

Итак работа в Backtrack 5 завершена, теперь необходимо приступить к перебору паролей. На этом момент позволю себе остановиться чуть одробнеее. Взлом wpa пароля может осуществляться разными способами, в частности перебором вариантов пароля по словарю, т.е поочередной подстановкой значений имеющихся в словаре. Стоит отметить, что успех перебора напрямую зависит от сложности и длины пароля, так придумав пароль более 10-12 символов буквы, цифры, шанс успешного подбора чрезвычайно снижается вплоть до невозможности "расколоть код". Теперь что касется чем перебирать и как? Для перебора чрезвычайно целесообразно использовать ресурсы видеокарты. Поясню в чем ту соль, для простейших операций унифицированные вычслительные блоки видеокарты подходят как нельзя кстати существенно увеличивая скорость перебора. По моим наблюдениям, видеокарты от AMD/ATI справляются с поставленной задачей лучше чем графика от Nvidia. На просторах интернета можно найти довольно неплохие словари включающие в себя наиболее типовые пароли клише, чаще всего используемые для защиты беспроводных сетей. В силу ограниченности моих ресурсов (вычислительных кластеров дома нема) я исходил из того, что на моем железе - 4-хядерный Quad 8300@3300 + Ati6670 целесообразно (главным критерием тут выступает временной фактор) попытать счастья в переборе цифрового кода не более 8 символов в длину, иначе недели и месяцы компьютер "будет выведен из домашнего обращения". Я использовал словарь на 8 цифр и Elcomsoft Wireless Security Auditor Professional Edition 5.2.272.

При переборе пароля мне пришлось использовать 2 из 4-ёх ядер процессора, так как при использовании связки 4CPU+1GPU при максимальной загрузке всех 4-ёх ядер скорость перебора сильно снижалась, процессор просто не успевал снабжать данными видеокарту, которая вносила основную лепту в процесс. Самой высокоскоростной оказалась конфигурация 2CPU+1GPU. Скорость перебора составила 19-20 тысяч комбинаций в секунду.

За сим прощаюсь.. более писать не о чем... Маслёнков Андрей update mdk3 mon0 g -t XX:XX:XX:XX:XX:XX mdk3 mon0 d -c (канал) деаунтификация клиентов АР |